부문

기준

매출액증가율 위

당기순이익 증가율 위

ROE 위

안랩, 킴수키 그룹 지난해 사이버 공격 동향 분석 보고서 공개

파이낸셜뉴스 2023.03.24 09:02 댓글0

|

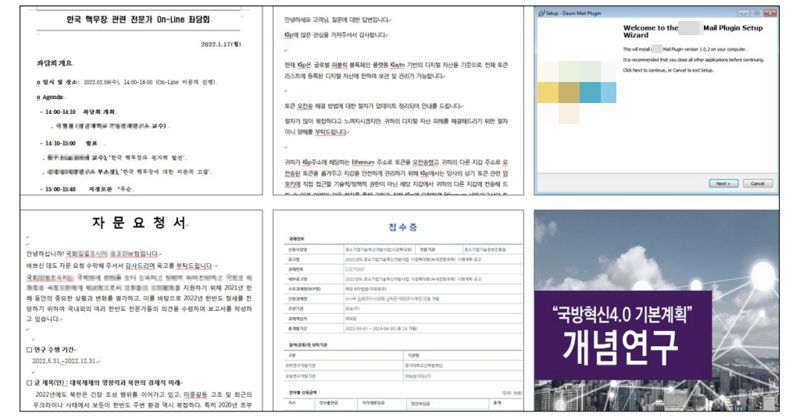

| 악성코드 유포 목적으로 제작된 악성문서 및 파일. 안랩 제공 |

안랩이 주요 해킹그룹인 ‘킴수키(Kimsuky)'의 지난해 공격 방식을 분석한 ‘킴수키 그룹 2022년 동향 보고서’를 자사의 차세대 위협 인텔리전스 플랫폼 ‘안랩 TIP’에 공개했다고 24일 밝혔다.

이번 보고서에서 안랩은 다양한 경로로 유관 악성코드, C2 서버 등의 정보를 수집해 기존 킴수키 그룹이 수행한 것으로 알려진 공격 방식과 비교·대조하며 분석을 진행했다. 이를 바탕으로 작년 킴수키 그룹의 악성코드 유포 방식 및 공격 특징 등을 작성했다.

지난해 킴수키 그룹은 타깃이 된 개인, 조직 구성원을 속이기 위해 최적화된 스피어피싱 수법을 적극적으로 활용한 것으로 나타났다. '스피어피싱'이란 특정인이나 특정 조직을 표적으로 정교하게 제작된 메일 등을 보내 악성코드 감염이나 피싱사이트 접속을 유도하는 공격방식이다.

안랩이 수집한 다양한 유관 악성 문서와 파일을 분석한 결과 공격자는 타깃 조직 및 개인과 연관성이 높은 주제로 좌담회?자문요청서?연구 결과보고서 등을 위장한 악성문서를 제작해 악성코드 유포에 활용했다. 또한 문서나 이메일 등을 실제와 분간이 어려울 정도로 정교하게 제작한 것으로 미뤄볼 때 공격그룹은 타깃에 대한 치밀한 사전 조사를 수행한 것으로 추정된다.

킴수키 그룹은 공격에 활용하는 악성코드의 종류도 확대했다. 안랩이 수집한 유관 악성 URL 및 FTP(파일 전송 프로토콜) 서버를 분석한 결과 키로깅 악성코드인 '플라워파워(FlowerPower)'와 백도어 악성코드인 '애플시드(AppleSeed)' 외에도 웹브라우저 내 각종 정보를 유출하는 ‘인포스틸러’ 악성코드, 원격제어 악성코드인 ‘RAT(Remote Administration Tool)’도 추가로 발견됐다.

유명 SW의 취약점을 악용한 공격 시도도 포착됐다. 안랩은 킴수키 그룹이 사용한 것으로 보이는 FTP 서버에서 MS 오피스 관련 취약점인 ‘폴리나(Folina, CVE-2022-30190)’를 악용하는 악성코드를 발견했다. ‘폴리나’ 취약점은 지난해 6월에 패치가 배포됐으나 보안패치를 적용하지 않은 조직과 개인은 공격에 노출될 수 있다.

안랩 관계자는 “주요 해킹그룹인 킴수키 그룹은 명확한 타깃을 설정하고 이 타깃에 대해 고도화된 공격을 진행하는 것으로 나타났다”며 “킴수키 그룹은 앞으로도 다양한 방식으로 공격 수법을 변화시킬 것으로 보이기 때문에 조직과 개인은 최신 사이버 위협 정보를 습득하고 기본 보안수칙을 일상에서 실천해야 한다”고 말했다.

전문가방송

1/3

연관검색종목 04.18 09:30 기준